I ricercatori di Secureworks hanno recentemente scoperto una nuova campagna che utilizza Google ads per promuovere versioni trojanizzate di app popolari per rilasciare il loader malware BumbleBee.

Bumblebee lo ricordiamo è un loader modulare distribuito solitamente tramite phishing e utilizzato per fornire malware di seconda fase come payload ransomware.

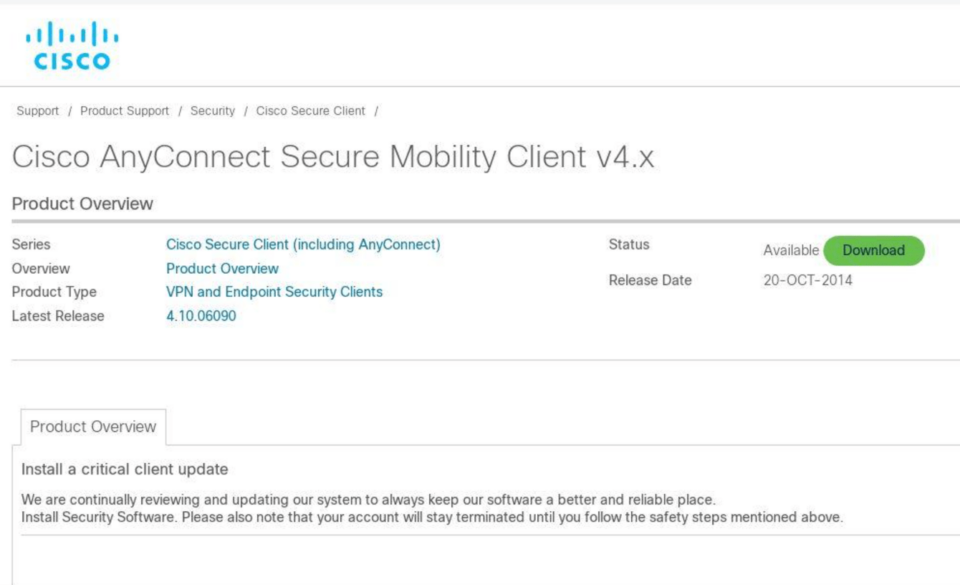

La catena d’infezione scoperta dalla società di sicurezza inizierebbe con un Google Ad che promuove una falsa pagina web, per il download di Cisco AnyConnect Secure Mobility Client, ospitata su un dominio appcisco[.]com.

La falsa pagina promuove in realtà un programma di installazione MSI troianizzato denominato “cisco-anyconnect-4_9_0195.msi” che rilascia il malware BumbleBee.

Infatti l’esecuzione dell’msi copia nel computer dell’utente una istanza del programma di installazione legittimo (CiscoSetup.exe) e uno script PowerShell (cisco2.ps1):

- CiscoSetup.exe installa l’applicazione sul dispositivo come diversivo.

- Lo script Powershell installa il malware BumbleBee sul dispositivo compromesso.

Secureworks avrebbe trovato anche pacchetti software con altre coppie di file (ZoomInstaller.exe e zoom.ps1, ChatGPT.msi e chch.ps1 e CitrixWorkspaceApp.exe e citrix.ps1) e consiglia per mitigare la minaccia di limitare il download e l’esecuzione di software di terze parti.

“Per mitigare questa e simili minacce, le organizzazioni dovrebbero garantire che i programmi di installazione e gli aggiornamenti del software vengano scaricati solo da siti Web noti e affidabili. Gli utenti non devono disporre dei privilegi per installare software ed eseguire script sui propri computer”, conclude il COUNTER THREAT UNIT RESEARCH TEAM.