Bitdefender avrebbe scoperto una nuova variante di Atomic Stealer, un malware che documentato per la prima volta all’inizio del 2023, nell’ultimo anno ha rappresentato una minaccia molto comune per gli ambienti macOS.

La scoperta della variante

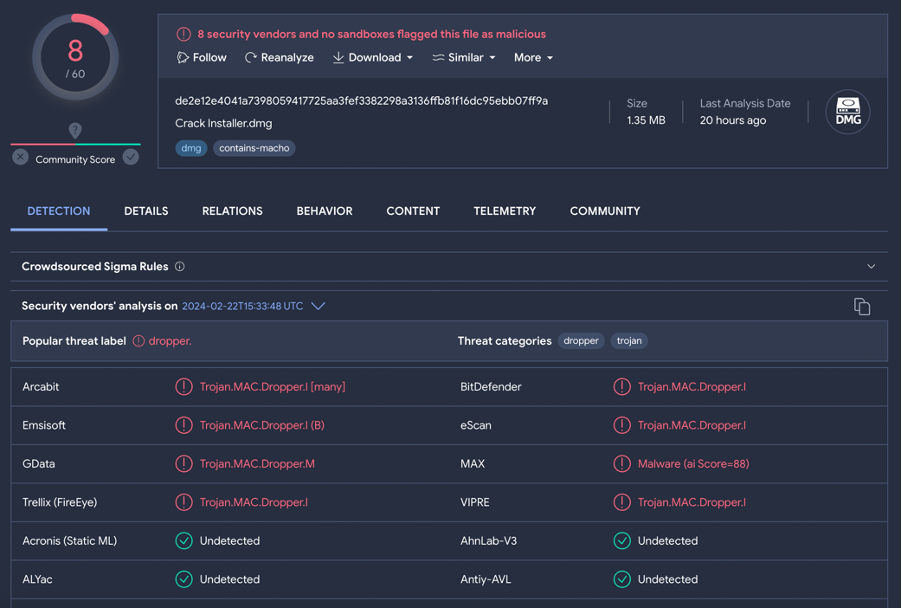

Gli esperti di Bitdefender hanno individuato questa nuova variante durante un loro processo di studio di vecchi e nuovi campioni di malware macOS allo scopo di migliorare la capacità di rilevamento dei propri prodotti. In particolare i sospetti sarebbero stati sollevati da diverse immagini disco DMG di circa 1 MB ciascuna.

Ogni DMG contiene un dropper compatibile con le architettura Intel e ARM. Quando si fa click sul file DMG, all’utente viene richiesto di aprire l’applicazione “Crack Installer” inclusa nell’immagine stessa e deputata al rilascio di uno script Python.

Le funzionalità dello script Python

La nuova variante identificata come una versione più avanzata dello script RustDoor, sarebbe stata progettata per raccogliere file sensibili dai computer infetti con alcune funzionalità aggiuntive:

- Raccogliere i file “Cookies.binarycookies” dai cookie del browser Safari.

- Estrarre file da estensioni specifiche.

- Utilizzare l’utilità “system_profiler” per ottenere dati di sistema.

- Supportare piattaforme crittografiche, segno questo di un crescente interesse per informazioni come password, chiavi di crittografia e certificati.

Lo script Python pertanto raccoglie dati sensibili da varie fonti, inclusi portafogli crittografici (Electrum, Coinomi, Exodus o Atomic), browser basati su Chromium (Chrome, Brave, Edge, Vivaldi e Opera) e account che vengono salvati in un archivio ZIP e inviati al server C2 tramite una richiesta POST.

“La prima azione eseguita dallo script è ottenere la password dell’utente visualizzando una finestra di dialogo falsa che impersona il sistema operativo.”, spiega il ricercatore Andrei LAPUSNEANU “Con il pretesto di un aggiornamento del sistema, il malware richiede la password dell’account locale dell’utente. Questa tecnica è tipica delle varianti di Atomic Stealer emerse negli ultimi mesi. Se la password è corretta, viene scritta in un file chiamato psw.”

Inoltre il malware che combina codice Python e Apple Script per raggiungere i propri obiettivi riesce anche a identificare l’esecuzione di sandbox e emulatori.

Conclusioni

Al momento, questa nuova variante presenta un tasso di rilevamento basso da parte degli antivirus. Bitdefender ha pertanto pubblicato gli IoC per aiutare a identificare e neutralizzare questa minaccia. È importante che anche gli utenti macOS rimangano vigili e adottino misure di sicurezza. Gli attaccanti sono infatti interessati anche ad ottenere dettagli relativi all’hardware e alla versione del sistema operativo.